ZTAM

W dzisiejszych czasach bezpieczeństwo IT jest priorytetem dla każdej firmy. Tradycyjne metody, takie jak sieci VPN, stają się coraz mniej skuteczne w obliczu rosnących zagrożeń cybernetycznych. Dlatego coraz więcej firm decyduje się na nowoczesne rozwiązania, takie jak Zero Trust Access Management (ZTAM). W tym artykule opiszemy, jak wdrożyliśmy system Zero Trust Access Management u jednego z naszych klientów, jakie są jego zalety oraz dlaczego klient zdecydował się na tę technologię.

Co to jest Zero Trust Access Management?

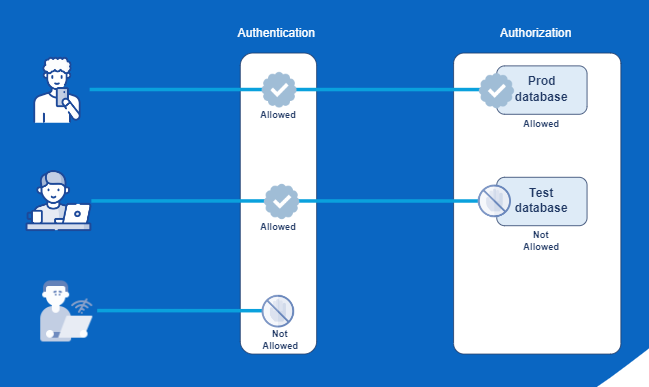

Zero Trust Access Management to podejście do bezpieczeństwa IT, które zakłada, że żadna osoba ani urządzenie nie powinny mieć zaufania domyślnego, niezależnie od tego, czy znajdują się wewnątrz, czy na zewnątrz sieci firmowej. W praktyce oznacza to, że każdy użytkownik i każde urządzenie muszą być autoryzowane i uwierzytelniane przed uzyskaniem dostępu do zasobów firmy. System ten obejmuje różne technologie, takie jak wieloskładnikowe uwierzytelnianie (MFA), kontrola dostępu oparta na tożsamości, segmentacja sieci oraz ciągłe monitorowanie aktywności.

Zalety Zero Trust Access Management

- Zwiększone bezpieczeństwo: ZTAM minimalizuje ryzyko nieautoryzowanego dostępu poprzez dokładne weryfikowanie tożsamości użytkowników i urządzeń. Dzięki temu ogranicza możliwość ataków typu phishing, brute force oraz innych metod infiltracji.

- Granularna kontrola dostępu: System ten pozwala na precyzyjne określenie, kto i do czego ma dostęp. Umożliwia to lepsze zarządzanie uprawnieniami oraz ograniczenie dostępu tylko do niezbędnych zasobów.

- Elastyczność i skalowalność: Zero Trust jest łatwy do skalowania, co oznacza, że może być wdrażany zarówno w małych firmach, jak i w dużych korporacjach. Jego elastyczność pozwala na dostosowanie do specyficznych potrzeb organizacji.

- Ochrona przed zagrożeniami wewnętrznymi: Tradycyjne metody zakładają, że zagrożenia pochodzą głównie z zewnątrz. ZTAM eliminuje to założenie, co pozwala na skuteczniejszą ochronę przed zagrożeniami wewnętrznymi, takimi jak np. nielojalni pracownicy.

- Lepsza zgodność z regulacjami: Wiele branż musi przestrzegać rygorystycznych przepisów dotyczących ochrony danych. Zero Trust pomaga w spełnieniu tych wymagań dzięki zaawansowanym mechanizmom bezpieczeństwa i dokładnemu śledzeniu aktywności.

Dlaczego nasz klient wybrał Zero Trust Access Management?

Nasz klient, firma z sektora finansowego, borykała się z kilkoma wyzwaniami związanymi z bezpieczeństwem. Tradycyjny system VPN nie zapewniał wystarczającej ochrony przed zaawansowanymi zagrożeniami cybernetycznymi, a zarządzanie nim było skomplikowane i czasochłonne. Ponadto firma musiała spełniać surowe wymogi regulacyjne dotyczące ochrony danych.

Po dokładnej analizie dostępnych rozwiązań, wspólnie z klientem zdecydowaliśmy się na wdrożenie Zero Trust Access Management. Kluczowe czynniki, które wpłynęły na tę decyzję, to:

- Potrzeba lepszej kontroli dostępu: ZTAM pozwala na dokładne zarządzanie uprawnieniami, co było kluczowe dla zapewnienia bezpieczeństwa danych finansowych.

- Eliminacja słabości VPN: Tradycyjne VPN-y są podatne na różne typy ataków, takie jak przechwytywanie sesji. Zero Trust eliminuje te ryzyka poprzez stałą weryfikację tożsamości.

- Wymagania regulacyjne: System Zero Trust ułatwia spełnienie wymogów regulacyjnych dzięki zaawansowanym mechanizmom raportowania i monitorowania.

Proces wdrożenia

Wdrożenie Zero Trust Access Management w firmie klienta było procesem wieloetapowym:

- Analiza i planowanie: Przeprowadziliśmy szczegółową analizę istniejącej infrastruktury oraz określiliśmy kluczowe zasoby, które wymagają ochrony.

- Wybór technologii: Zidentyfikowaliśmy najlepsze technologie i narzędzia do wdrożenia Zero Trust, w tym rozwiązania do MFA, zarządzania tożsamościami i segmentacji sieci.

- Implementacja: Zintegrowaliśmy wybrane technologie z istniejącą infrastrukturą IT klienta, konfigurując polityki dostępu i uwierzytelniania.

- Szkolenie i wsparcie: Przeszkoliliśmy pracowników klienta w zakresie korzystania z nowego systemu oraz zapewniliśmy wsparcie techniczne podczas pierwszych tygodni użytkowania.

- Monitorowanie i optymalizacja: Po wdrożeniu systemu, na bieżąco monitorowaliśmy jego działanie i wprowadzaliśmy niezbędne optymalizacje.

Podsumowanie

Wdrożenie Zero Trust Access Management zamiast tradycyjnego VPN w firmie naszego klienta przyniosło liczne korzyści, w tym zwiększone bezpieczeństwo, lepszą kontrolę dostępu oraz zgodność z regulacjami. System Zero Trust okazał się być nowoczesnym i efektywnym rozwiązaniem, które spełniło wszystkie oczekiwania klienta. W dobie rosnących zagrożeń cybernetycznych, takie podejście do bezpieczeństwa staje się koniecznością dla każdej firmy, która chce skutecznie chronić swoje dane i zasoby.

Jeżeli Twoja firma również poszukuje nowoczesnych rozwiązań bezpieczeństwa IT, skontaktuj się z nami. Pomożemy Ci wdrożyć system Zero Trust Access Management, który zapewni najwyższy poziom ochrony. Outsourcing IT to nasza specjalność, a więc pomożemy Twojej firmie w tym zakresie, jeśli to konieczne.