Zabezpieczanie użytkowników MS 365 w niebezpiecznym środowisku. Dlaczego samo 2FA to za mało i jak wzmocnić ochronę dzięki IAM i Microsoft Defender

W dobie cyfrowej transformacji, zdalnej pracy i usług w chmurze, potrzeba ochrony danych oraz użytkowników rośnie z dnia na dzień. Microsoft 365, jako jedno z najczęściej wykorzystywanych środowisk do pracy zdalnej, jest narażone na różnorodne zagrożenia, począwszy od phishingu po ataki złośliwego oprogramowania. Choć włączenie dwuskładnikowego uwierzytelniania (2FA) jest ważnym krokiem w stronę bezpieczeństwa, to jednak samo 2FA nie zapewnia pełnej ochrony. Ten artykuł pokazuje, jak można zrobić więcej, wzmacniając ochronę użytkowników za pomocą rozwiązań tożsamościowych (IAM) oraz narzędzi takich jak Microsoft Defender.

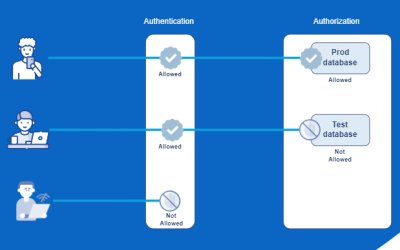

Dwuskładnikowe uwierzytelnianie jest kluczowym elementem nowoczesnych systemów zabezpieczeń, ponieważ wymaga od użytkowników potwierdzenia tożsamości za pomocą dwóch niezależnych składników, takich jak hasło i kod z aplikacji uwierzytelniającej. Dzięki temu, nawet jeśli hasło zostanie przejęte przez atakującego, bez dodatkowego kodu dostęp do konta jest niemożliwy.

1. Dwuskładnikowe uwierzytelnianie (2FA) – dlaczego to tylko pierwszy krok?

Jednak samo 2FA nie zapewnia pełnej ochrony. Oto główne powody:

- Podatność na phishing: Niektóre formy 2FA, takie jak SMS, mogą być podatne na przechwycenie przez atakujących.

- Utrata urządzenia uwierzytelniającego: W przypadku zgubienia telefonu lub urządzenia z aplikacją uwierzytelniającą użytkownik może mieć problem z uzyskaniem dostępu do swojego konta.

- Ograniczenia bezpieczeństwa przy słabych hasłach: 2FA nie chroni przed używaniem prostych, łatwych do odgadnięcia haseł, które mogą być podatne na ataki brute-force.

Chociaż wprowadzenie 2FA stanowi kluczową część ochrony użytkowników, firmy powinny pójść o krok dalej i rozważyć pełne podejście do zarządzania tożsamościami (IAM) oraz wykorzystanie zaawansowanych narzędzi, takich jak Microsoft Defender.

2. Rozszerzenie zabezpieczeń użytkowników za pomocą Identity and Access Management (IAM)

Identity and Access Management (IAM) to kompleksowy zestaw narzędzi i strategii, który pozwala firmom zarządzać tożsamościami użytkowników oraz dostępem do zasobów na poziomie znacznie bardziej zaawansowanym niż tradycyjne 2FA. Oto, jak IAM może zwiększyć bezpieczeństwo:

a. Zasady silnych haseł i ich wymuszanie

Jednym z kluczowych elementów IAM jest wymuszanie stosowania silnych haseł. Chociaż hasła mogą być podatne na przechwycenie, silne hasła minimalizują ryzyko ich złamania. Systemy IAM pozwalają firmom na ustalenie zasad dotyczących minimalnej długości haseł, ich złożoności oraz częstotliwości zmiany.

Wskazówki wdrożeniowe:

- Ustaw polityki dotyczące minimalnej liczby znaków (np. co najmniej 12 znaków).

- Wymuś konieczność użycia wielkich liter, cyfr i znaków specjalnych.

- Ogranicz ponowne używanie haseł oraz wdroż politykę ich regularnej zmiany (np. co 90 dni).

b. Blokada logowania po próbach nieudanej autoryzacji

System IAM pozwala na ustawienie blokady konta po kilku nieudanych próbach logowania. Tego rodzaju zabezpieczenie zapobiega atakom siłowym (brute-force), które polegają na próbie odgadnięcia hasła.

Wskazówki wdrożeniowe:

- Skonfiguruj blokadę konta po 5–10 nieudanych próbach logowania.

- Ustaw czasową blokadę, aby użytkownik mógł próbować ponownie dopiero po określonym czasie lub wymagał ręcznego odblokowania przez administratora.

c. Dostęp oparty na rolach (Role-Based Access Control, RBAC)

Dzięki IAM możesz kontrolować, kto i do czego ma dostęp w środowisku Microsoft 365. Przydzielając użytkownikom role o minimalnym dostępie, ograniczasz liczbę osób, które mają pełne uprawnienia administracyjne.

Wskazówki wdrożeniowe:

- Twórz grupy użytkowników na podstawie ich ról i przydzielaj im tylko niezbędne uprawnienia.

- Regularnie sprawdzaj i aktualizuj role użytkowników, aby odpowiadały aktualnym potrzebom biznesowym.

3. Microsoft Defender: Zaawansowana ochrona przed zagrożeniami

Microsoft Defender oferuje szeroki wachlarz narzędzi zabezpieczających środowisko Microsoft 365 przed różnorodnymi zagrożeniami, takimi jak ataki phishingowe, złośliwe oprogramowanie i oprogramowanie typu ransomware. W połączeniu z IAM, Defender tworzy system ochrony, który minimalizuje ryzyko i chroni użytkowników na każdym etapie.

a. Microsoft Defender for Office 365: Wykrywanie zagrożeń związanych z pocztą i plikami

Microsoft Defender for Office 365 oferuje zaawansowane funkcje ochrony poczty i danych przechowywanych w środowisku chmurowym:

- Skanowanie wiadomości e-mail i załączników pod kątem złośliwego oprogramowania.

- Wykrywanie zagrożeń phishingowych i informowanie użytkowników o podejrzanych wiadomościach.

- Blokowanie dostępu do zainfekowanych plików i ich izolacja, co chroni całe środowisko.

Wskazówki wdrożeniowe:

- Skonfiguruj reguły filtrowania wiadomości e-mail, aby blokować podejrzane domeny i nadawców.

- Włącz ostrzeżenia dla użytkowników o potencjalnych zagrożeniach związanych z klikaniem w linki lub pobieraniem załączników.

b. Microsoft Defender for Endpoint: Ochrona urządzeń i analiza zagrożeń

Microsoft Defender for Endpoint to narzędzie do ochrony urządzeń końcowych, które umożliwia monitorowanie i analizowanie zachowań użytkowników na poziomie urządzeń. Jest to kluczowe, ponieważ ataki mogą pochodzić zarówno z poziomu użytkowników, jak i urządzeń.

Wskazówki wdrożeniowe:

- Skonfiguruj Defender for Endpoint na wszystkich firmowych urządzeniach, aby umożliwić wykrywanie i reagowanie na zagrożenia.

- Regularnie analizuj raporty o incydentach, aby identyfikować i neutralizować potencjalne zagrożenia.

c. Microsoft Defender for Identity: Monitorowanie i analiza działań użytkowników

Defender for Identity pozwala firmom na monitorowanie nietypowych zachowań użytkowników i wykrywanie potencjalnych zagrożeń, takich jak próby dostępu do zasobów bez odpowiednich uprawnień lub działania mogące wskazywać na atak wewnętrzny.

Wskazówki wdrożeniowe:

- Skonfiguruj powiadomienia o nietypowych działaniach użytkowników, np. logowaniach z nietypowych lokalizacji.

- Używaj narzędzi do analizy zachowań użytkowników, aby wykrywać potencjalne zagrożenia wewnętrzne.

4. Integracja IAM i Microsoft Defender: Kompleksowe podejście do bezpieczeństwa

Połączenie rozwiązań IAM i Microsoft Defender umożliwia stworzenie pełnego, wielopoziomowego systemu zabezpieczeń w środowisku Microsoft 365. Takie podejście pozwala firmie na kompleksowe zabezpieczenie użytkowników, ochronę danych oraz kontrolę dostępu, co minimalizuje ryzyko zagrożeń zarówno wewnętrznych, jak i zewnętrznych.

Przykładowe kroki wdrożeniowe:

- Zautomatyzuj nadawanie uprawnień w IAM: Zdefiniuj reguły przydzielania uprawnień, które automatycznie przypiszą dostęp użytkownikom na podstawie ich roli i lokalizacji.

- Włącz monitorowanie zagrożeń na poziomie urządzeń i tożsamości: Korzystaj z raportów Defender i IAM do monitorowania nietypowych działań i podejmowania szybkich kroków w razie incydentów.

- Twórz kopie zapasowe i zabezpieczaj zasoby krytyczne: Regularne kopie zapasowe oraz tworzenie polityk dostępu do danych krytycznych pozwolą na szybkie odzyskanie danych i przywrócenie normalnej pracy w przypadku incydentów.

Podsumowanie

Bezpieczeństwo użytkowników i danych w środowisku Microsoft 365 wymaga podejścia wykraczającego poza samo 2FA. Wdrożenie IAM oraz zaawansowanych narzędzi Microsoft Defender tworzy pełną strategię ochrony, która nie tylko chroni przed najczęstszymi zagrożeniami, ale także umożliwia bieżącą analizę i szybką reakcję na incydenty.

Implementację tych rozwiązań można przeprowadzić samodzielnie, jednak z uwagi na złożoność całego procesu, warto rozważyć skorzystanie z pomocy profesjonalnych firm specjalizujących się w cyberbezpieczeństwie, takich jak jeton.pl. Tego typu podmioty mogą nie tylko przeprowadzić pełną konfigurację systemów zabezpieczeń, ale również doradzić w zakresie dalszego rozwoju polityk bezpieczeństwa dostosowanych do specyfiki Twojej organizacji.

Pamiętajmy, że odpowiednie wdrożenie zabezpieczeń to nie tylko kwestia narzędzi, ale również doświadczonych specjalistów, którzy potrafią wykorzystać ich pełen potencjał.